Blog Cybersécurité

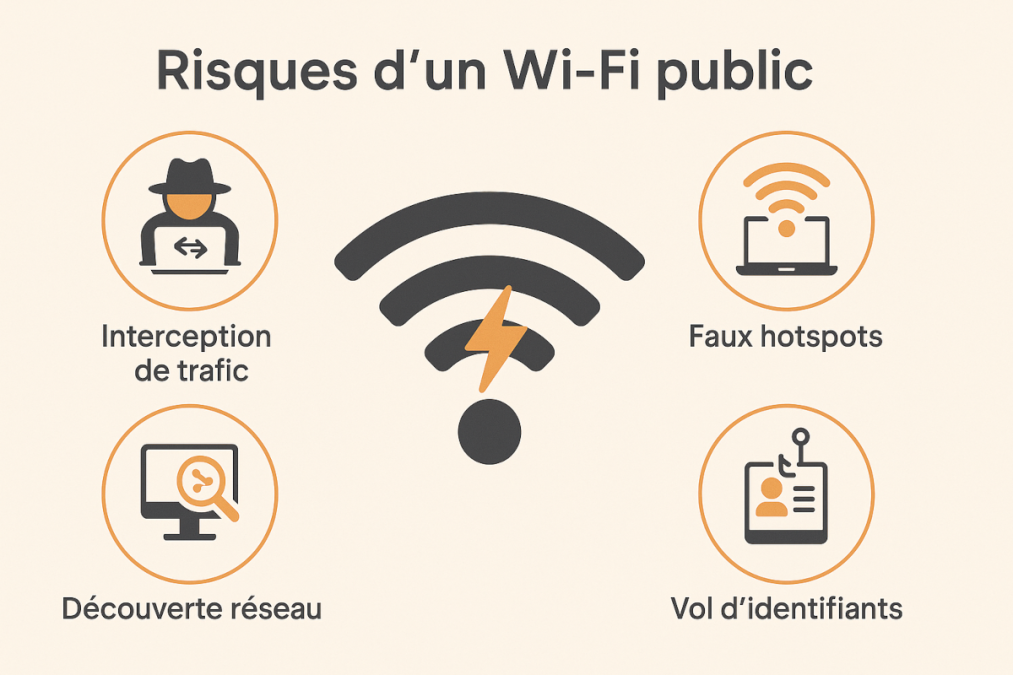

En 2025, le VPN n’est pas dépassé mais son rôle a changé. Utile pour sécuriser les connexions en Wi-Fi public, il devient secondaire dans des environnements 100 % cloud protégés par MFA et Zero Trust. Les dirigeants et professionnels en mobilité doivent savoir quand l’utiliser, et surtout adopter une combinaison de bonnes pratiques pour rester protégés partout.

Un nouveau malware baptisé fezbox exploite la stéganographie et des QR codes très denses pour dissimuler du code malveillant dans des bibliothèques JavaScript publiques. En s’intégrant comme dépendance, il peut télécharger et exécuter un fragment caché qui lit les cookies du navigateur et exfiltre identifiants quand ils y sont présents. Les auteurs ont multiplié les couches d’obfuscation (chaîne inversée, QR code, code minimisé, checks d’environnement) pour échapper aux analyses automatiques. Les spécialistes recommandent de durcir la revue des dépendances, d’éviter le stockage d’identifiants dans les cookies et d’instaurer des contrôles humains dans le pipeline de validation.

Une coalition criminelle a ciblé Google en compromettant son portail réservé aux forces de l’ordre, tandis qu’une nouvelle plateforme de phishing-as-a-service baptisée VoidProxy permet de contourner la double authentification pour dérober identifiants et cookies de session. Deux menaces distinctes qui confirment l’intensification des attaques contre les géants du numérique.

La France enregistre un nombre record de fuites de données : près de 80 % des Français ont déjà vu leurs informations personnelles compromises. Surfshark et l’initiative ImpactCyber pointent un déficit criant d’investissement dans la cybersécurité des entreprises et collectivités, conjugué à de mauvaises pratiques numériques persistantes. Résultat : les cybercriminels trouvent en France un terrain privilégié pour multiplier leurs attaques.

Le phishing par email reste omniprésent, mais le smishing (SMS) et le vishing (appels vocaux) connaissent une croissance fulgurante. Dopés par l’IA et les services de messagerie de masse, ces modes d’attaque deviennent des menaces de premier plan pour les entreprises. Analyse des tendances, secteurs visés et stratégies de protection efficaces.

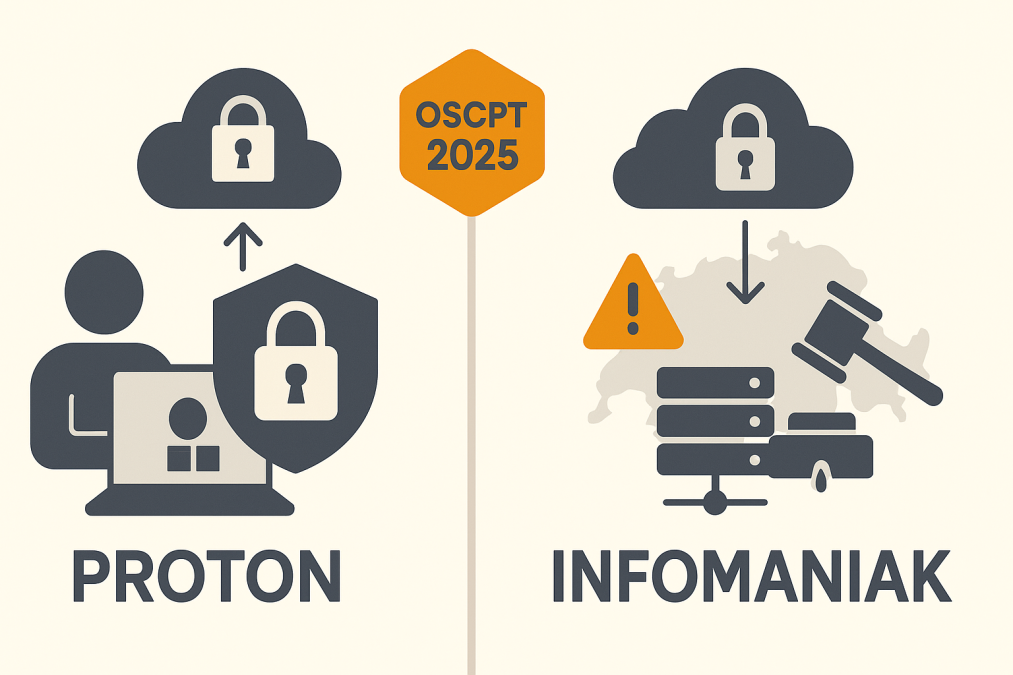

La révision 2025 de l’OSCPT en Suisse soulève un débat entre protection de la confidentialité et obligations légales. Proton envisage de déplacer ses infrastructures hors du pays, alors qu’Infomaniak choisit de rester dans le cadre suisse. Comparaison des deux approches, équivalents français et panorama des solutions souveraines en matière de sécurité des données.

Les récentes sanctions visant des officiels de la CPI et l’affaire Nayara Energy/Microsoft rappellent un risque trop souvent sous-estimé : une coupure brutale de services cloud pour cause de conformité US/UE. Entre portée extraterritoriale du droit et clauses contractuelles parfois lacunaires, les DSI doivent garantir l’accès en continu à leurs données, prévoir des plans d’issue (exit/egress), et intégrer des SLA spécifiques “sanctions/compliance” afin d’éviter l’arrêt d’activité du jour au lendemain.

Des pirates exploitent de fausses applications OAuth de Microsoft pour piéger les utilisateurs et accéder à leurs comptes Office 365, OneDrive, Outlook ou Teams. Cette méthode leur permet de contourner l’authentification multifacteur (MFA) grâce à des jetons de session persistants. Microsoft a commencé à déployer des mesures correctives, mais la vigilance des entreprises et la sensibilisation des utilisateurs restent essentielles.

Apple a déployé en urgence un correctif pour la vulnérabilité zero-day CVE‑2025‑43300, présente dans le framework Image I/O. Exploitable via un fichier image malveillant, elle permet une corruption mémoire « out‑of‑bounds write » pouvant conduire à une exécution de code à distance. Cette faille aurait déjà servi dans une attaque « extrêmement sophistiquée » ciblant des individus précis. Des mises à jour ont été publiées sur iOS, iPadOS et macOS — il est vivement conseillé de les installer immédiatement.

Auchan subit une seconde cyberattaque en moins d’un an. Les informations personnelles des clients détenteurs d’une carte de fidélité ont été compromises, mais les données bancaires restent épargnées. L’enseigne a alerté la Cnil et appelle ses clients à la vigilance face aux risques de phishing.